Notionのセキュリティ対策解説

潜在するセキュリティリスクと防止策を紹介!

2023年10月6日

Chat-GPTをはじめ「生成AI」が企業にも取り入れられ活用されていることが話題になるように、DX(デジタルトランスフォーメーション)が社会的に推進されてきています。

DXが加速し企業を取り巻くビジネスの環境が目まぐるしいスピードで激しく変革していく一方で、「情報セキュリティ」に対するリスクも同じく増加しています。特に顧客情報などの機密データが漏洩してしまった場合に、その企業は社会的に信用を失い経済的にも大打撃を被ることになりますので注意が必要です。

そして、DXの一環として「Notion」に注目し導入の検討をしてくださる企業も増えています。

しかし、DXを推進する際に「セキュリティ」は外すことができない大事な観点のひとつとなります。本記事では、Notionのセキュリティ対策について具体的にご紹介していきます。

Notionのワークスペースオーナーの方、Notionの企業導入を検討しているがセキュリティ対策が不安といった方には、とても重要かつ参考になる情報かと思いますので、ぜひ最後までご一読ください。

そもそもセキュリティの根拠となるものとは?

機能で判断するのか? セキュリティ運用体制で判断するのか?

そもそもITツールを導入する際に、セキュリティ面で考慮するべきポイントは様々あります。前提として「機密性」「完全性」「可用性」が保たれていることが情報セキュリティを考える際に大事になります。

しかしよりミクロな視点で見ていくと、セキュリティで考慮すべき大事な要素は企業ごとに違います。ここではセキュリティで大事な代表的な要素を列挙します。

データの暗号化や保護がされていること

高度なユーザーアクセス制御や認証

データのバックアップと復元

セキュリティアップデートとパッチ適用の実施

ネットワーク監視と脅威の検知

サービスの障害対策及び事業継続計画

上記に列挙した以外に考慮すべき要点は複数あり、企業によって重点は変わってくると思います。もちろんこれらの要点は大事ですが、参考にできるひとつの材料として「セキュリティ認証規格」があります。

セキュリティ認証規格で判断するのか?

セキュリティ分野における規格は様々ありますが、一般的に情報セキュリティの管理を体系化した方法論やフレームワークを提供している国際的な組織が策定しています。

具体的な例として次があります。

ISO/IEC 27001

この規格は、情報セキュリティマネジメントシステム(ISMS)の要件を定義しています。組織が情報セキュリティを適切に管理し、継続的に向上させるための枠組みを提供します。ISO/IEC 27001 認証を取得することで、組織はそのセキュリティプロセスが国際的な基準に準拠していることを証明できます。

JIS Q 27001

ISO/IEC 27001の日本語訳にしたものです。

ISMS認証を取得するには、「ISO/IEC 27001」や「JIS Q 27001」の規格に準拠しているか第三者機関によって判断されます。つまり、ISMS認証を取得しているサービスは顧客や取引先に対してセキュリティ管理の信頼性を証明することができます。

Notionが取得している認証規格やインフラ構成とは?

Notionは以下のセキュリティ認証規格を取得しています。

ISO27001 : 2013

SOC2 Type 1 report

SOC2 Type 2 report

EU-U.S. | Swiss-U.S. Privacy Shield

上記のセキュリティ認証規格は、GDPR(欧州で施行された個人データの保護とプライバシーに関する法律)に準拠し、高水準の個人データやプライバシー保護をしているだけで無く、データ漏洩などセキュリティインシデントのリスクを最小限に抑えるセキィリティ体制の整備をしている証拠になります。

そして、Notionのインフラは主にAWS(Amazon Web Service)で構成されております。オンプレミスでの利用は不可能となっています。

Notionのインフラは冗長化された安全な環境でホストされています。また、AWS自体はセキュリティに関するレポート、認証、および第三者評価のリストを保持しており、最高水準のセキュリティ対策が保証されています。さらに、AWSのデータセンター自体も不正アクセスを防止するための様々な物理的制御によって保護されています。このことから、Notionのインフラに関しては最高水準のセキュリティ体制であることがわかります。

実際のNotionのセキュリティ体制とは?

Notionは様々な情報セキュリティの認証規格を取得しており、インフラに関しても最高水準であることは分かりましたが、実際にNotionのセキュリティ対策はどうなっているのかご紹介します。

通信やデータの暗号化

ネットワーク通信はSSLやTLSで暗号化され、ファイル保存はAWS S3を使用しSSE-S3で暗号化されています。ユーザーデータはAES-256で暗号化されます。

監査 / 脆弱性検査

Notionは定期的な外部監査と脆弱性スキャンを行い、セキュリティ対策を強化しています。セキュリティアップデートやパッチの適用も実施されており、ペネトレーションテストや脆弱性評価も行っています。

災害復旧(DR)と事業継続計画(BCP)

データは定期的にバックアップされ、複数のデータセンターやサーバーが冗長に構成されています。災害時にも迅速な対応ができるように、従業員には指針とガイドラインが提供されています。

障害情報の開示

障害情報は 「status.notion.so」 にて確認可能となっており、最新の障害情報の表示やメール通知も設定できます。

セキュリティトレーニング

Notionの従業員にはセキュリティの基本概念や最新のセキュリティリスク情報が提供され、フィッシング対策やパスワード管理、セキュリティポリシー遵守を徹底しています。

Notionは、通信とデータの暗号化、定期的な脆弱性検査や監査、社内トレーニングなど、包括的なセキュリティ対策を実施しています。さらに、障害時の対応ガイドラインや事業継続計画も備えており障害情報も公開されているので安心してNotionを使える環境となっています。

業務上Notionで発生し得るセキュリティリスクは?

Notionはデータの暗号化や障害が起きた時でも継続してサービスを利用できるようになっていて安心してNotionを使えるということをご紹介してきました。

しかし、実際にNotionを使用していく上での運用ルールやユーザー権限と公開範囲の設定、ゲストユーザーに関する設定を適切に決めておかないと、知らない間に情報流失や情報改ざんの恐れが出てきます。

ここでは、実際に業務中に発生する可能性が考えられるNotionに潜むセキュリティリスクを5つ上げていきます。

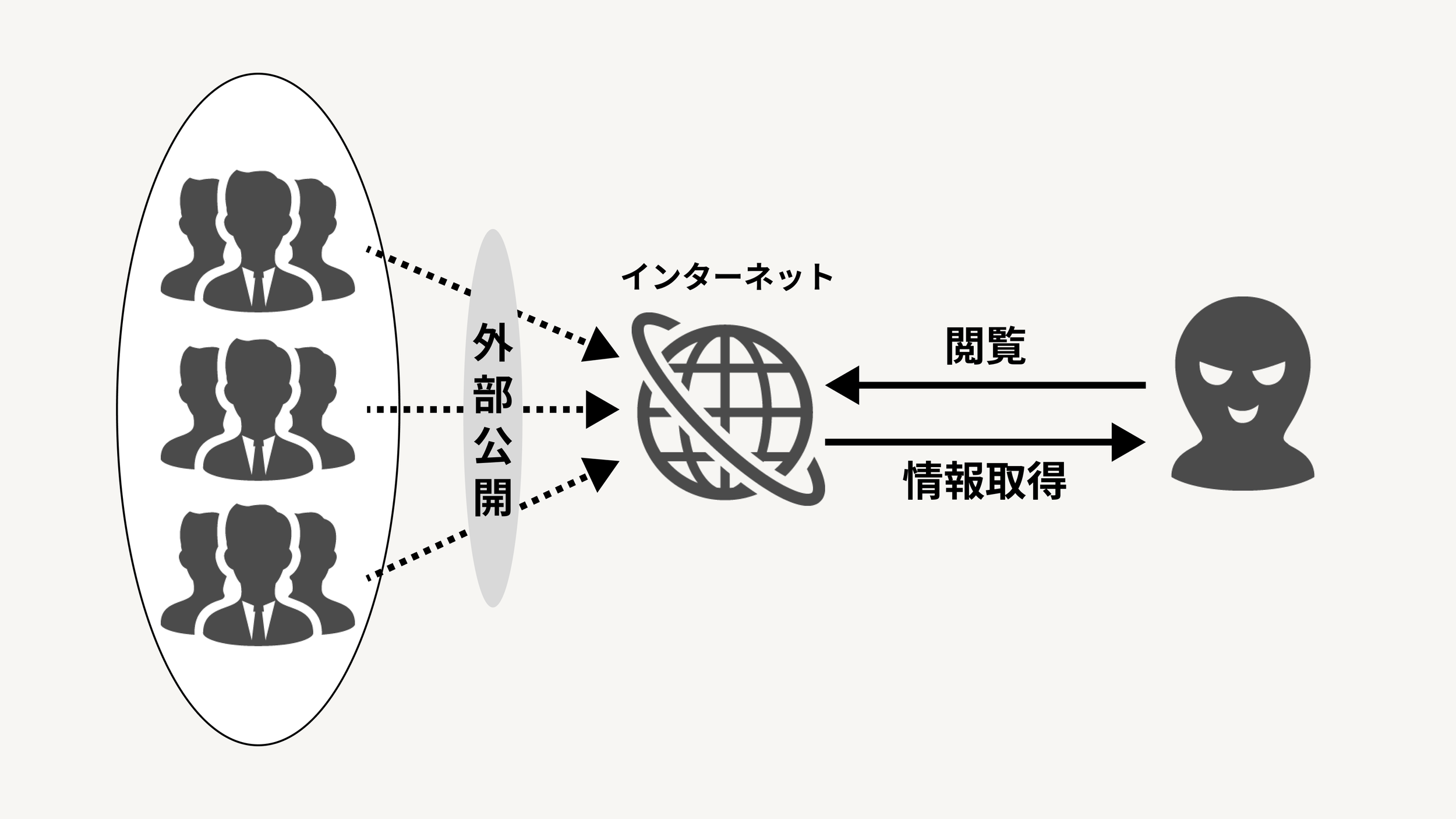

外部公開されてしまうリスク

こちらはページに招待されているメンバーの権限設定が適切にされていないと起こりうるリスクです。「フルアクセス権限」はページを編集できるだけで無く、他ユーザーへの共有や外部公開もできる権限を持っています。

つまり、ユーザーを招待し、権限を付与する時に適切な権限を付与することが推奨されます。例えば、管理者のみ「フルアクセス権限」を与え、編集者は「編集権限」のみ、その他のユーザーは「読み取り権限」のみ付与するということが大切になります。

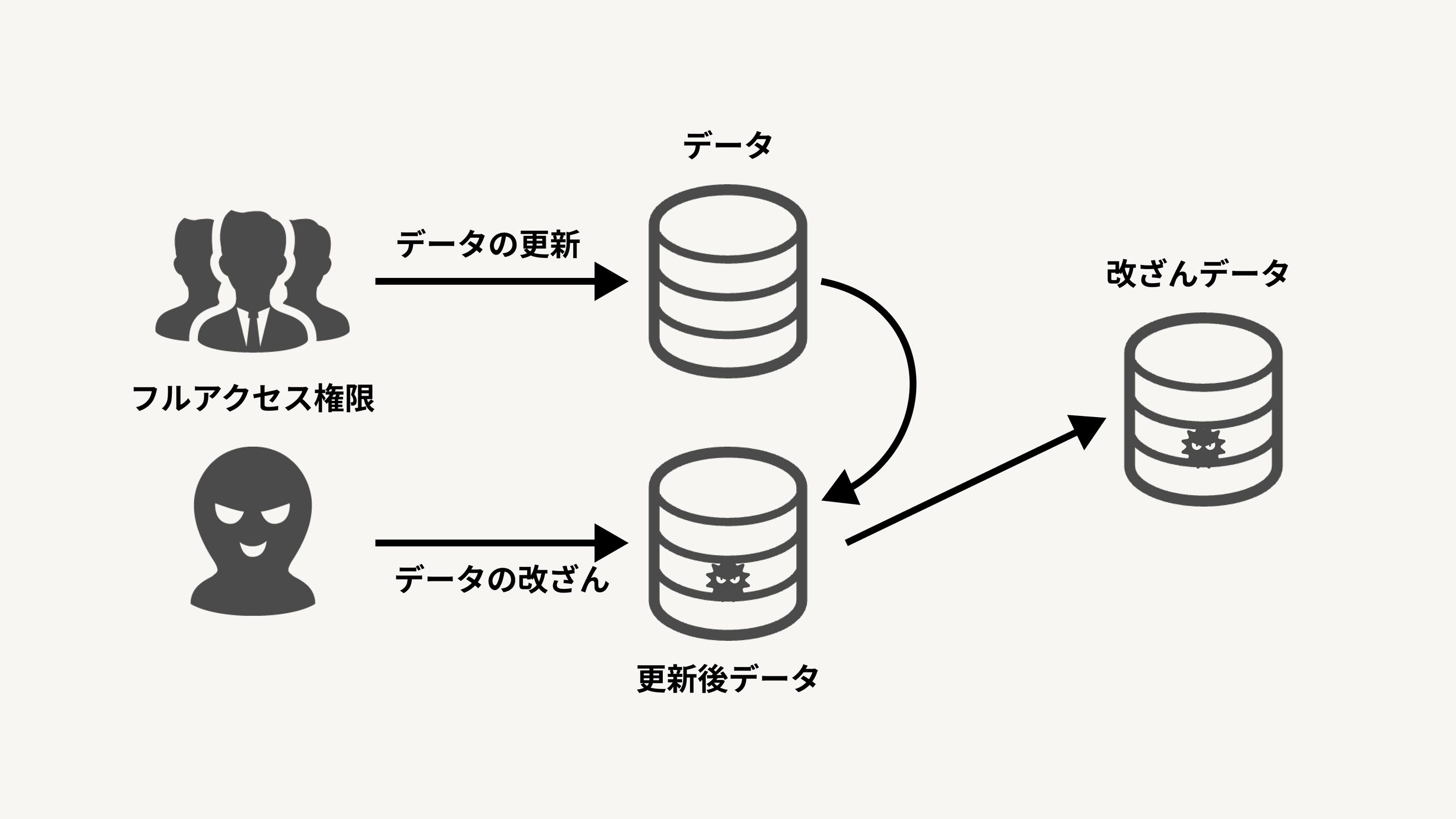

情報改ざんリスク

こちらもページに招待されているメンバーの権限設定が適切にされていないと起こりうるリスクですが、公開範囲の設定や「フルアクセス権限」だけでなく「編集権限」の設定も考慮する必要があります。ユーザーには業務に必要最小限のアクセス権だけを設定することで、情報改ざんの効果的な対策になります。しかし、Notionは編集履歴からいつでも過去のバージョンのページの状態に戻すことができるので、改ざんに気づいた時点で元の情報の完全性を保つことができます。

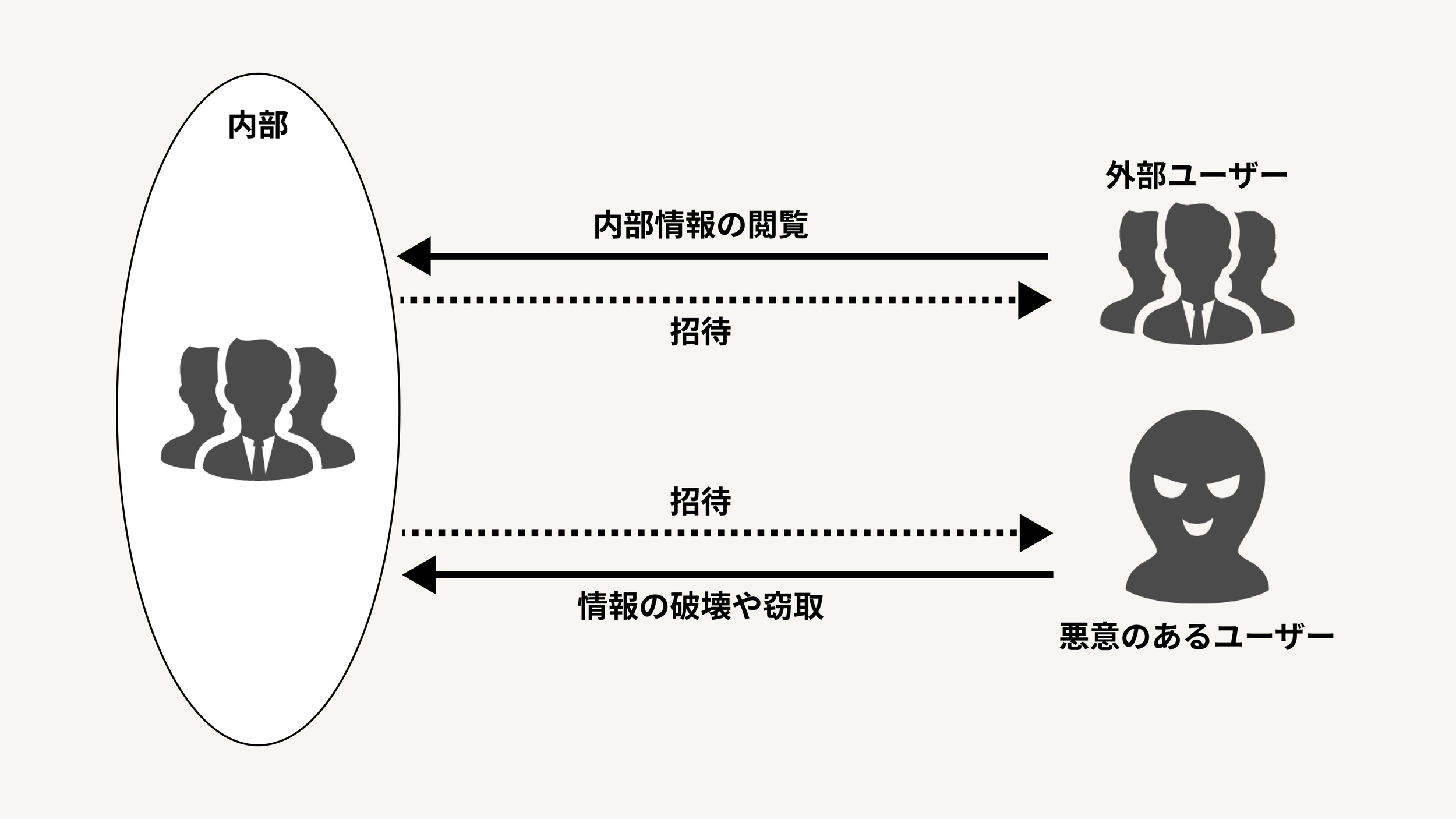

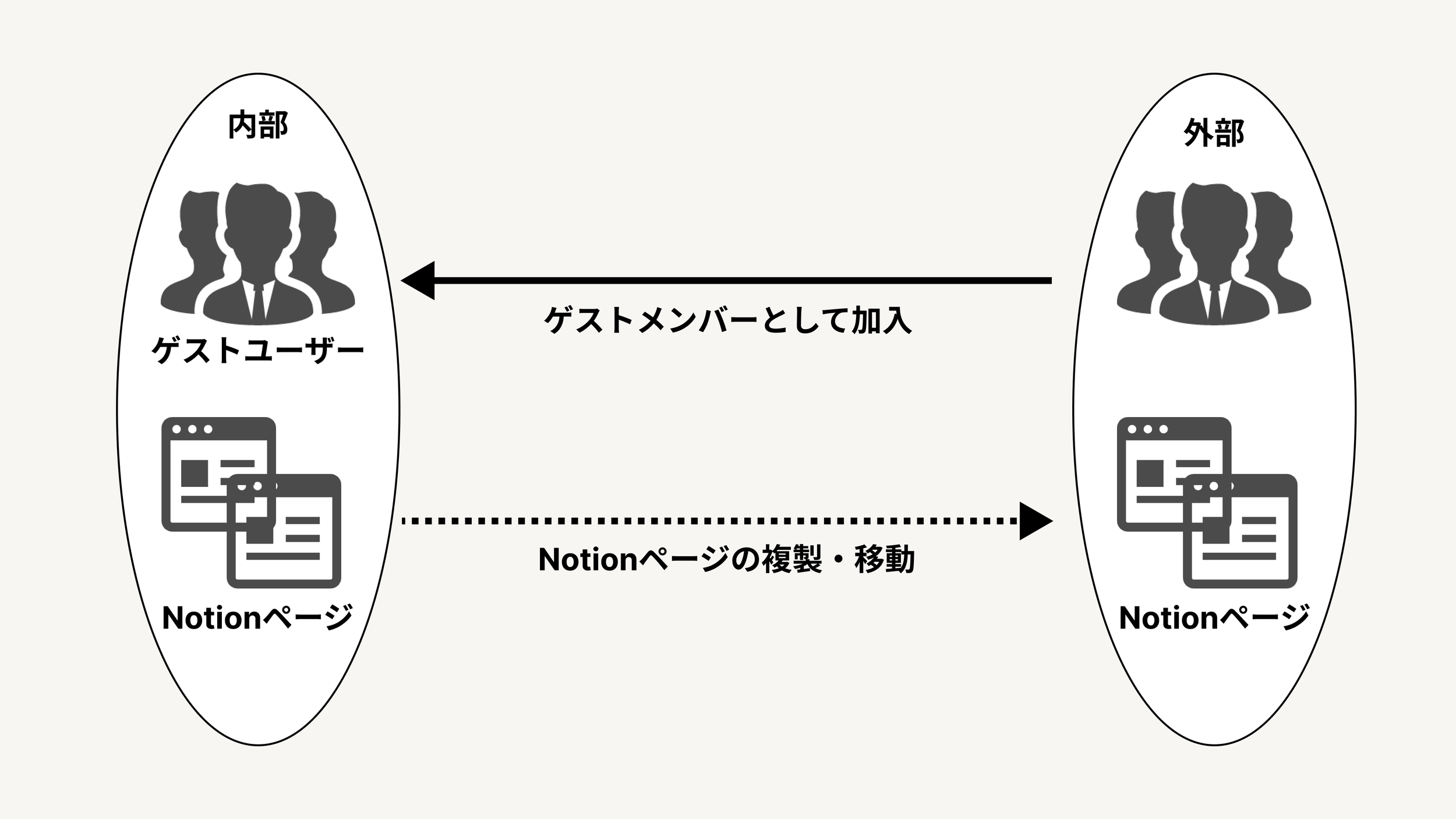

ゲストユーザーとして外部の無関係なユーザーの招待

「フルアクセス権限」を持つユーザーは、ワークスペース内の人だけでなく外部のユーザーをゲストユーザーとして招待することが可能です。起こりうるリスクとして、内部の不正者やコントロールされたユーザーが外部の悪意のあるユーザーを招待してしまい、情報が盗まれたりデータを破壊されたりする恐れが考えられます。管理者が内部のユーザーの権限設定を適切に行うことが大切ですが、よりNotionの使い方について社内の人が知る必要があります。

ワークスペース間でページの複製や移動によるデータ流失

こちらは情報の流出のリスクが考えられます。例えば他のワークスペース上にお客様がいる場合や自分自身がゲストユーザーとして他の企業や組織のワークスペースに招待されている場合に、内部の情報を外部へ、又は外部の情報を内部へ流出させてしまう恐れが出てきます。こちらも最小限のアクセス権限を付与することが大切です。社内のメンバーだけでなくゲストユーザーの権限もしっかりと管理する必要があります。

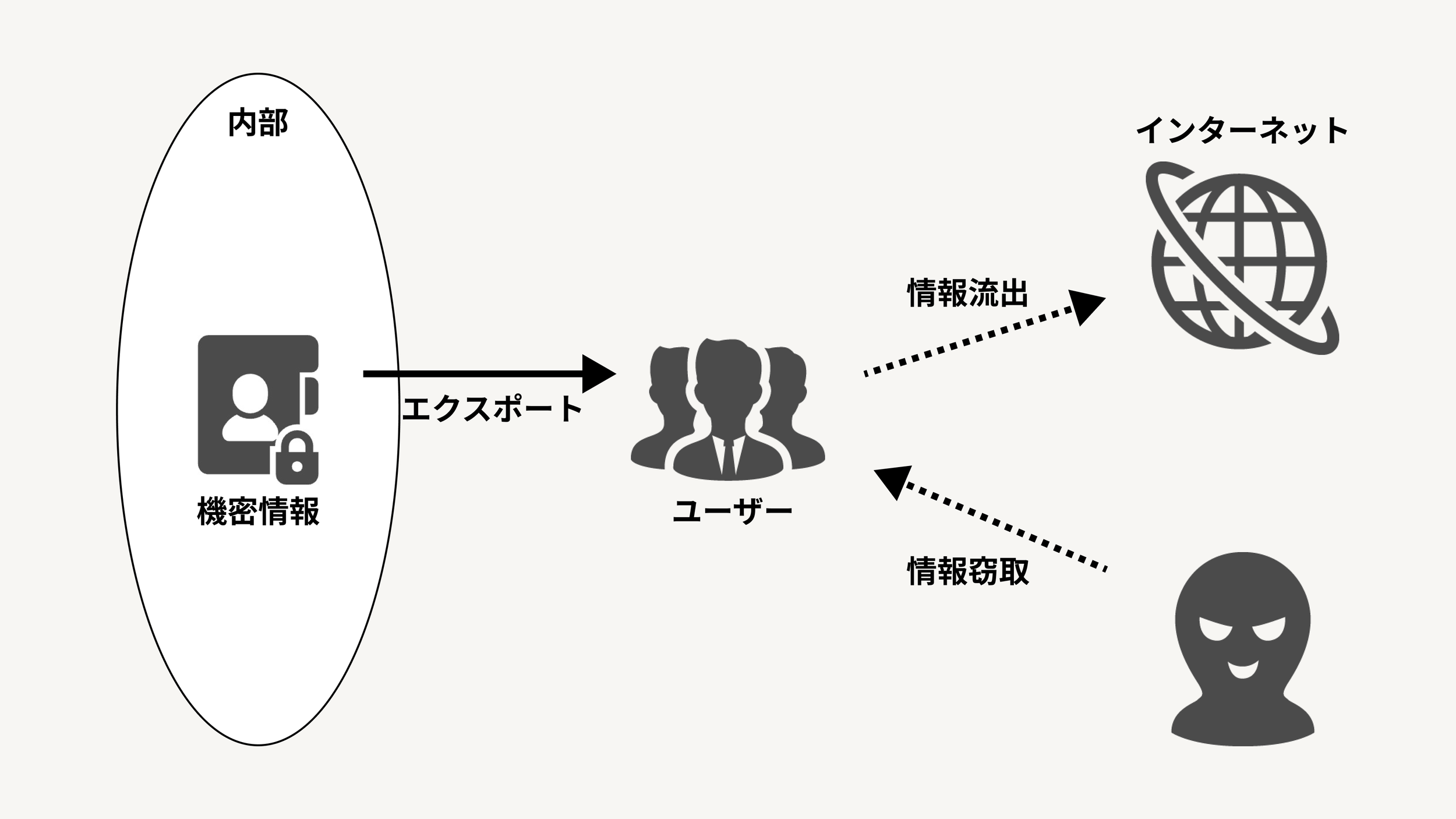

エクスポート機能による情報流失

前提として、エクスポート機能はNotion上のデータを「CSV形式」や「PDF形式」などに変換してデータ移行ができる非常に便利な機能です。しかし、仮に誤操作や不正をするユーザーがいた場合に情報流出の恐れが考えられます。また、エクスポートされたファイルをローカルPCに残していた場合に、PCを盗まれた場合や紛失した場合も情報が漏洩してしまいます。こちらも自社のセキュリティトレーニングを徹底し、特別な機能でエクスポートを禁止にする必要があります。

セキュリティリスクを回避する方法や対策とは?

先に説明したセキュリティリスクですが、実は運用上で防止できるものやNotionのプランによって回避できるものがほとんどです。以下に具体的な対策をご紹介していきます。

運用で対策できること

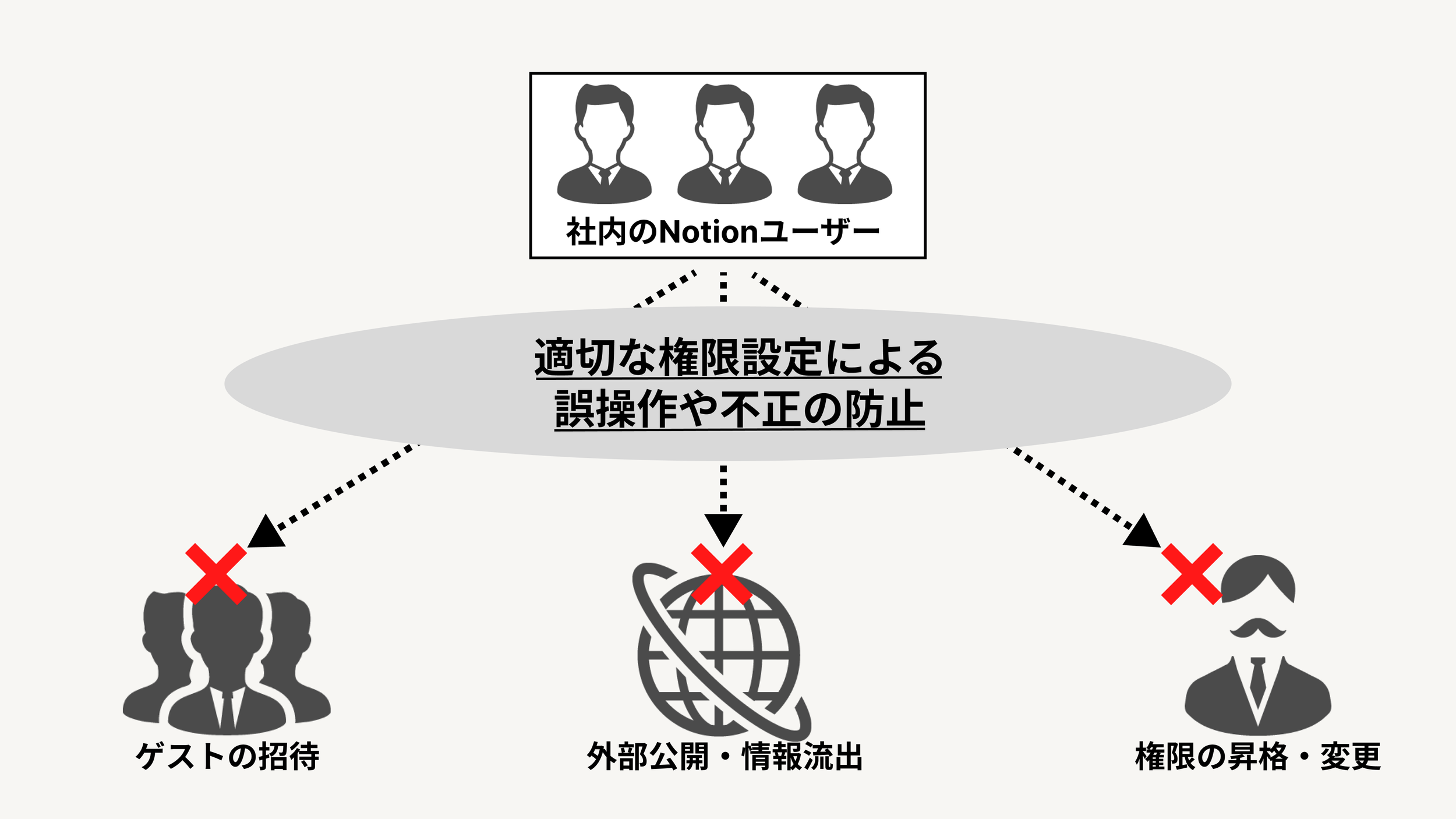

適切な権限設定

管理する情報の定義にもよりますが、基本的に適切なアクセス権限の設定が情報漏洩の防止策になります。特に「フルアクセス権限」はページ編集だけで無く、情報共有も自由に可能なので安易にユーザーに付与することはおすすめしません。

適切な権限設定によって回避できるリスクとして以下が挙げられます。

ページに招待されている他のユーザーの権限を不用意に昇格、変更されてしまうこと。

Web上など外部にページが公開されてしまうこと。

ゲストユーザーとして外部ユーザーを勝手に招待してしまうこと。

しかし、個人が作成したプライベートページや特定の人と共有したシェアされたページは作成者が「フルアクセス権限」を持つためWSの管理者の管理対象外になります。

権限設定についてはこちらも参考にしてみてください。

MFA(多要素認証)

携帯電話番号(SMS)だけでなく、Google Authenticator や Duo Mobileなどの外部の認証アプリを使って多要素認証を設定できます。

もし、ユーザーIDやパスワード認証を本人以外のユーザーに突破された場合でも不正なログインを防止することができます。

Notion エンタープライズプランで対策できること

Notionのエンタープライズプランでは、様々なセキュリティ機能が網羅されチームや企業利用に特化しています。そんなエンタープライズプランですが、具体的に何ができるのがご紹介します。

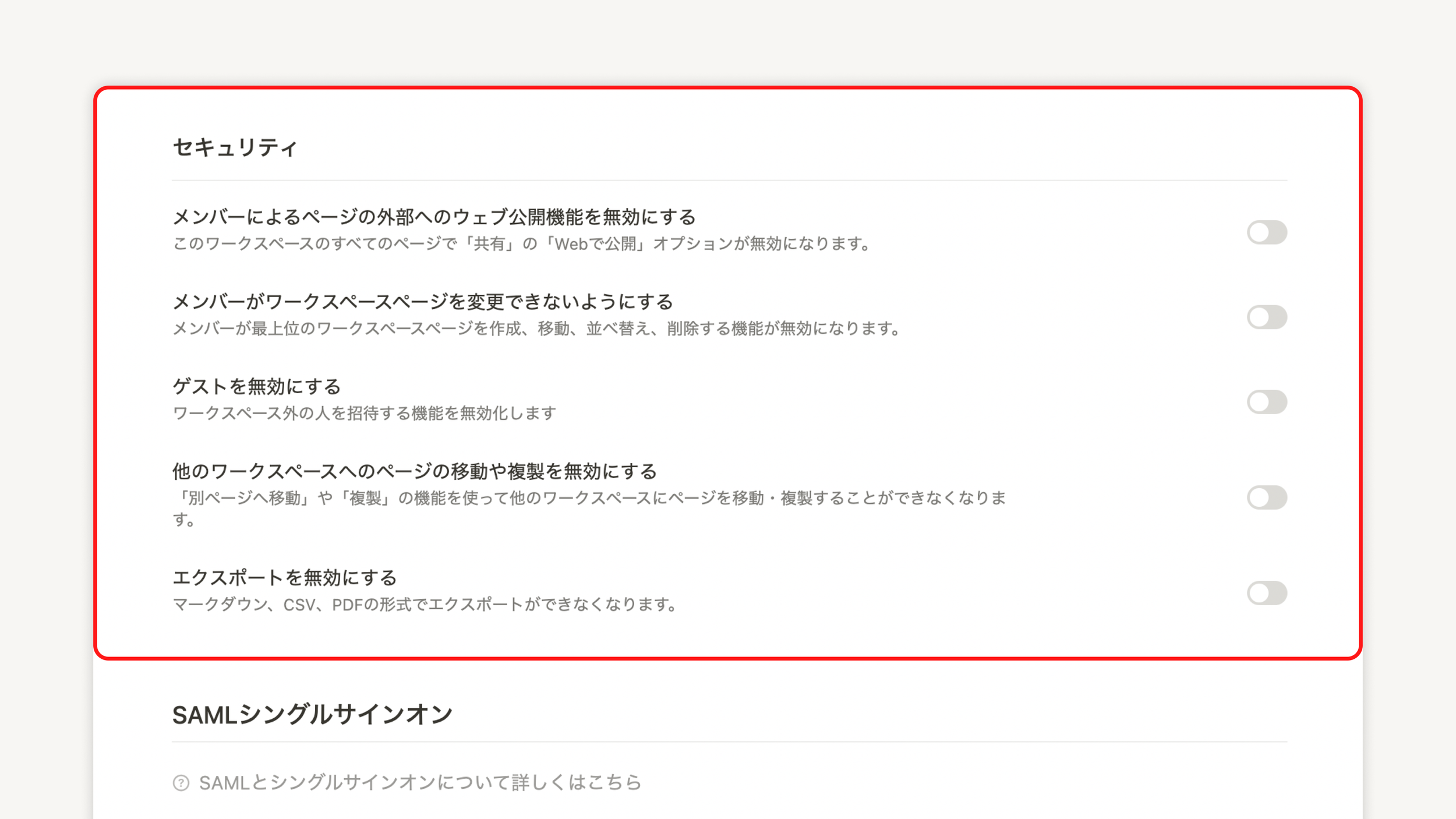

高度なセキュリティ設定

エンタープライズプランでは他のプランと比較してより高度なセキュリティ機能が備わっておりNotion上で起こりうるほとんどのセキュリティリスクを回避できるようになっています。

例えばエンタープライズプランでは、以下のセキュリティ機能が提供できます。

ページのWeb公開を無効にする。

ワークスペースページの変更を無効化する。

ゲストを無効にする。

他のワークスペースへのページの移動や複製を無効にする。

エクスポートを無効にする。

エンタープライズプランでは、ワークスペース管理者がワークスペース毎に上記の設定をできるので、情報流出の恐れや外部のユーザーの招待を最大限に防止することができます。

エンタープライズプランについては以下も参考にしてみてください。

エンタープライズプランとは?:https://biz-notion.northsand.co.jp/blog-6

マネージドユーザー

管理者としての機能が強化されユーザー管理をより細く設定できます。

設定できることとして以下があります。

ダッシュボードでの管理対象ユーザーの概要を確認できます。

管理対象のユーザーが外部のワークスペースにアクセスできるか設定できます。

管理下のユーザーが再認証されるまでのログイン時間を設定できます。

管理下のユーザーのパスワードの強制変更や強制ログアウト。

マネージドユーザーの機能は企業やチーム利用では必須級であると思うので、詳しく知りたい方はこちらも参考にしてみてください。

マネージドユーザーの機能の解説:https://biz-notion.northsand.co.jp/notion-newfeatures-11

監査ログ

監査ログとはNotionのユーザーのアクティビティ記録のことで、分析することによって不正アクセスや異常なアクティビティを発見し今後のセキュリティ対策に活かすことができます。

管理者は「いつ」「誰が」「何を」したのか確認することできます。

ユーザー

イベント

日付

監査ログに関してはこちらの記事も参考にしてみてください。

秘匿なチームスペースの作成が可能

人事向け情報や存在も認知してほしくないチームスペースを作成することができます。

Notionのみでは実現できないセキュリティ対策とは?

一方でNotionの機能のみではできないところもあります。

IPアドレス制限

利用可能な端末制限

ファイルアップロードとダウンロードの制限

しかし、これらのセキュリティ対策も他のサービスやツールを連携すれば実現可能になります。

他のツールやサービス連携で実現するセキュリティ対策

IdP経由のSAML認証

Notionでは、IdP(Identify Provider)を用いたSAML認証に対応しています。

一度SAML認証の設定をしてしまえば、最初の認証だけでNotion以外の同じクラウドサービスにログインできるSSO(シングルサインオン)が実現できます。

メリットとして以下が挙げられます。

エンドユーザーが複数のパスワードを記憶する必要がなくなり可用性が上がる。

エンタープライズプランでは、(SAIM)ユーザープロビジョニングが可能なのでIT管理者がよりアカウントの管理が効率的に行うことができる。

MFA(多要素認証)や企業で定めたパスワードポリシーもIdP側で設定できるので、よりセキュリティを強固にすることが可能になります。

上記の他にもIdPはいくつかありますので、企業に合ったIdPを使いセキュリティを強化しつつエンドユーザーのログインやアカウントの管理を効率化しましょう。

ユーザープロビジョニング

IdP(Identify Provider)と連携する必要がありますが、より厳格なユーザー管理が可能になります。一度ユーザープロビジョニングされると、新しく入社した方のページのアクセス権限リクエストや付与をする時間をなくし、自動でチームスペースへユーザーを振り分けてくれます。

具体的に連携できるIdPとして以下があります。

Azule Active Directory

Okta

HENNGE One

CASB(クラウドアクセスセキュリティブローカー)によるアクセス管理や制御

適切な権限設定をしても、完全にNotionにある情報のダウンロードや外部へのアップロードを完全に防止できるかといえば、なかなか難しいのではないかと考えています。極端な例ですが、フルアクセス権限を持つ内部の人が不正や誤操作を行う可能性もあります。

その場合は、CASB(クラウドアクセスセキュリティブローカー)を導入してアクセス管理や制御する方法がございます。

CASB製品を提供する企業に以下があります。

Netskope

Zscaler

Skyhigh Security

これらの製品とNotionを併用すると、Notionへの不正なアクセスやユーザーのNotion利用状況の把握・分析が可能になり、より堅牢で安全なNotionにすることができます。

ただし、データの保存先はAWS S3に一律で固定なので、保存先を変更することはできません。

まとめ

前提としてNotionはインフラ構成としてAWSを使用しており、様々なセキュリティ認証規格を取得しているため安全と言えます。

しかし、Notionを使う上でセキュリティ観点での運用ルールを決めていない場合に、ユーザーの誤操作や不正による情報流出が起こる恐れはあります。

運用上に気を付けるべきこととして適切な権限設定が大切です。

安易に「フルアクセス権限」を付与しない。

「編集権限」「読み取り権限」のどちらかで基本制御する。

今回はNotion セキュリティ対策をより強力にするエンタープライズプランや外部のサービスと連携したセキュリティ対策についてもご紹介しました。

改めてNotionエンタープライズプランで提供できるセキュリティ対策は以下です。

マネージドユーザー

監査ログ

ユーザープロビジョニング

高度なセキュリティ設定

Notionは情報共有に非常に便利なサービスですが、ぜひ今回の記事を参考に基盤であるセキュリティを強化し、より安全で効率的にビジネスを推進しましょう。

Notionのセキュリティについてお気軽にお問い合わせください

ノースサンドでは、Notion 企業導入にあたって必要な企業様のセキュリティチェックシートの対応も行っております。

また弊社が提供しているNotionのエンタープライズプランは、チームや組織でNotionを利用する際に大切なセキュリティ面を強化する様々な有効な機能を備えています。Notion 企業導入をご検討の方や、Notionのセキュリティ対策に疑問をお持ちの方はぜひお問い合わせください。

すでに多くの企業がエンタープライズプランを契約し、情報管理やプロジェクト管理を進め、組織の成長の礎としています。ノースサンドでは1ヶ月間無料で導入をサポートしており、以下のようなサービスを実施しております。

オンボーディング⽀援(一緒に画面を構築する)

社内に浸透していくためのトレーニングを提供

企業向けテンプレート配布

⽇本語のチャットサポート

専任のカスタマーサクセス

請求書払いに対応

まずは無料相談をしてみませんか。